根据 Check Point LLC 的研究人员最近进行的一项电子邮件安全调查,凭据收集仍然是主要的攻击媒介,与 59% 的报告攻击有关。 它还在商业电子邮件泄露 (BEC) 攻击中发挥着重要作用,占攻击总数的 15%。 同时,2023年我国电子邮件安全第三方报告显示,与证书/凭据钓鱼相关的非法活动仍然位居电子邮件攻击的首位。 2022年,我国钓鱼邮件攻击总数将仅次于美国,位居全球第二。 种种迹象表明,“简单粗暴”的钓鱼邮件方式依然受到不法分子的“青睐”。

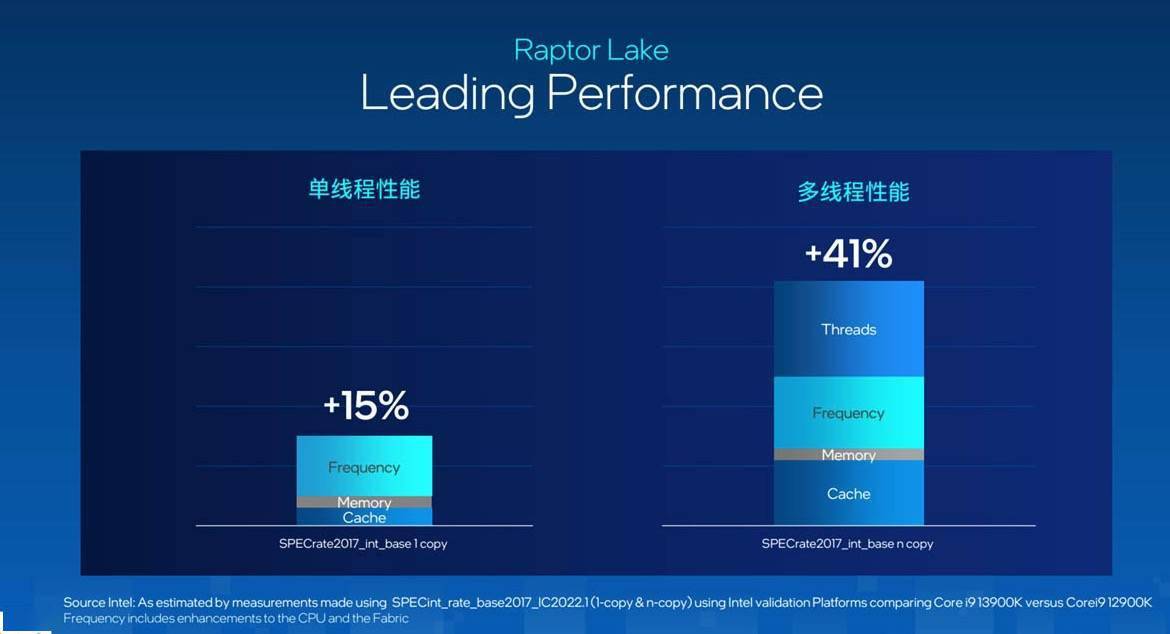

为了窃取和收集用户凭据,网络钓鱼电子邮件中包含恶意 URL 或附件。 Check Point 的遥测数据显示,一半以上的恶意附件是 HTML 文件。 为了欺骗用户,这些附件中有许多伪装成已知服务和供应商(例如微软等)的登录页面。

图 1:按文件类型划分的恶意附件。 来源:检查点

用户在虚假登录表单中输入凭据并点击“提交”,然后凭据通常通过 Web 服务器或 API 发送给攻击者。 在过去的几个月里,CPR 观察到一场持续的活动,涉及数千封电子邮件,利用 、 、 和 等合法服务来获取被盗凭证。 上述服务都是在线表单生成器,允许用户为自己的网站或网络应用程序创建自定义表单,并被开发人员广泛使用。 它们不仅提供了一个用户友好的界面来构建可以嵌入到网站或应用程序中的表单,而且还提供了各种表单字段类型,例如文本百思特网输入字段、单选框、复选框、下拉菜单等。收集用户以标准化的方式提供信息。 用户提交表单后,此类服务会处理表单数据并收集被盗的凭据。

图 2:凭证收集流程

凭证收集

凭据收集是一种网络攻击,攻击者窃取用户名和密码等敏感信息,以获得用户对合法 Web 服务的初始访问权限或在线销售该服务。 通常,这些攻击并不针对特定组织,而是试图收集尽可能多的不同用户名和密码来进行在线斗手。

图 3:出售被盗凭证的暗网论坛。

合法邮件服务的消亡

过去,攻击者主要使用两种方法来收集凭据。 第一种方法是使用受感染站点上托管的 PHP 文件。 然而,在这种方法中,攻击者面临着网站被网络安全解决方案阻止的可能性。 第二种方法是使用API,但这种方法被安全厂商所熟知,因此被阻止的机会较高。 许多开发人员现在正在使用合法表单服务 API 的新方法,这使得阻止恶意 HTML 文件变得更加困难。 通过此 API,凭据可以发送到攻击者选择的任何地方,甚至发送到他自己的邮箱。

以一项允许开发人员仅使用客户端技术(无需任何服务器代码)发送电子邮件的服务为例。 要使用该服务,用户只需:

1. 将电子邮件地址连接到服务;

2. 创建电子邮件模板,确定电子邮件的发送方式以及在何处接收电子邮件;

3. 使用SDK或API发送邮件。

该服务每月最多可免费发送 200 封电子邮件,订阅后每月最多可发送 100,000 封电子邮件。 该服务是合法的,根据其网站,有超过 25,000 名开发者正在使用它。

图4:官方网站

以下两个示例说明了攻击者如何使用该服务获取被盗凭据 -

图 5:使用的网络钓鱼页面

在图5中,攻击者首先使用“.init”和他的公钥,然后使用函数“”(当用户提交表单时触发)和“.send”通过电子邮件将数据传输到他的电子邮件帐户。

图 6:HTML 文件中使用的另一个示例

在图 6 中,攻击者使用 API 直接将受害者的凭据发送给自己百思特网。 上述例子均来自我们观察到的一次攻击。 此外,Check Point 发现该活动使用了两个不同的公共 API 密钥。

真正的网络钓鱼攻击

CPR 最近检测到一场正在进行的活动,该活动始于一封网络钓鱼电子邮件,该电子邮件使用了电子邮件的多个版本和多个不同的 HTML 模板。

图 7:活动中使用的网络钓鱼电子邮件示例

所附文件对应于受害者收到的一封电子邮件,Check Point 已发现该电子邮件的多个版本。

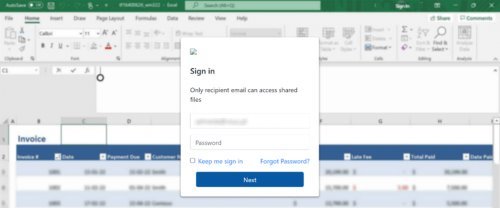

图 8:伪装成文档和网络邮件登录页面的 HTML 附件

为了使登录页面看起来正常,攻击者使用受害者的电子邮件地址填写了表单(硬编码在 HTML 文件中)。 一旦受害者输入凭据并尝试登录,用户名和密码就会直接发送到攻击者的电子邮件收件箱。

图 9:使用的凭证收集流程

图 10:使用的 HTML 附件示例

预防为主

毫无疑问,通过合法手段进行的保密活动使安全局势更加复杂。 同时,今年4月,Check Point披露了如何编写网络钓鱼软件,这意味着非法活动的成本也越来越低。 因此,始终保持Check Point倡导的“百思特网预防为主”的安全理念,是营造互联网安全环境的首要重要举措。

检查客户端是否受到此类攻击的保护。 考虑到规避零日攻击和网络钓鱼攻击的速度和复杂性,利用AI深度学习无需人工干预即可预测和阻止恶意行为的解决方案将逐渐成为电子邮件安全防御的主流。

在基准报告中,Check Point 实现了令人印象深刻的 99.9% 网络钓鱼防范率、99.7% 恶意软件防范率,而网络钓鱼、恶意软件和零日网络钓鱼 URL 的检测率几乎为 0%。 因此,面对日益严重的恶意电子邮件攻击,Check Point有信心帮助用户享受最高级别的安全保护,确保核心数字资产的安全。

广告声明:本文所包含的外部跳转链接(包括但不限于超链接、二维码、密码等)用于传达更多信息并节省选择时间,结果仅供参考。 IT之家所有文章均包含此声明。